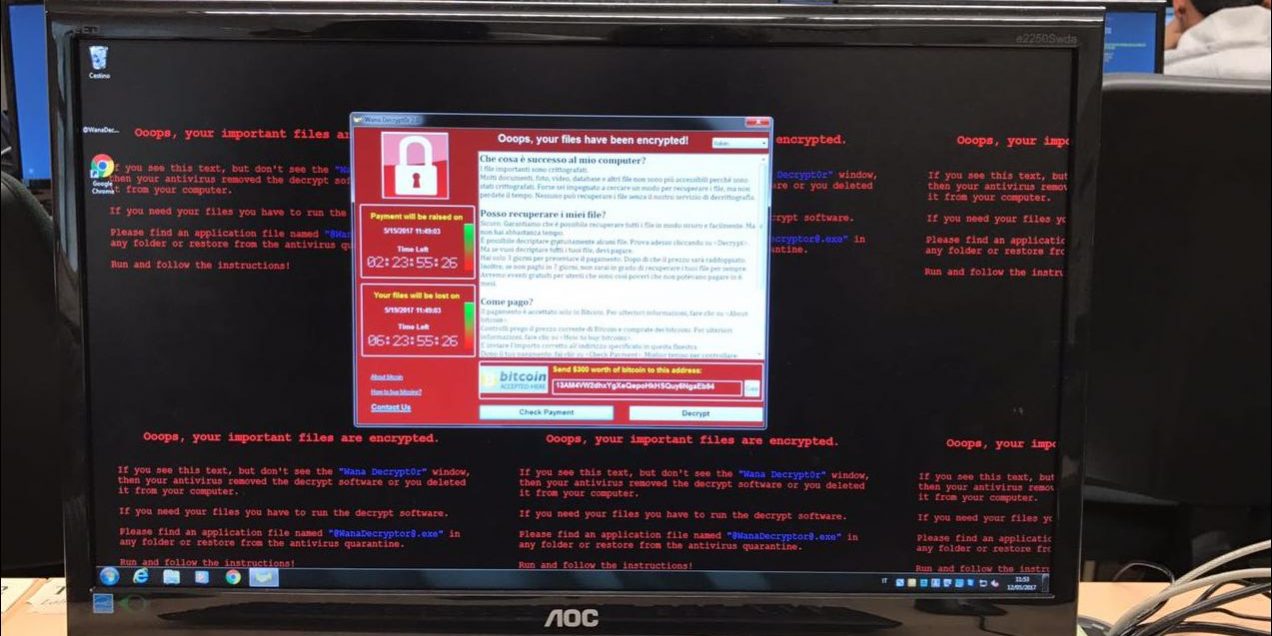

Da un paio di giorni a questa parte, la notizia sta rimbalzando ovunque: quella che era una previsione fino a qualche tempo fa pare essersi avverata. Nel giro di poche ore le infrastrutture digitali di mezza Europa sono state messe in crisi: tutto è cominciato dall’Inghilterra, dove molti dei computer del sistema nazionale sanitario, hanno contratto un ransomware.

Di nuovo il virus del ri(s)catto fa parlare di sé come al solito con due possibilità: pagare un corrispettivo di 300 euro in bitcoin oppure tenersi i PC così, bloccati e impossibili da utilizzare. Ovviamente dopo l’opzione uno, il pagamento, il ripristino dei dati non è cosa scontata. Nel caso inglese, oltre al danno economico va considerato il rallentamento e l’interruzione delle procedure di assistenza e soccorso da parte di ambulanze e infermieri, perché privi dei software gestionali che organizzano le operazioni. La causa di questa epidemia di ransomware non è nota nel senso che basta un click di troppo su un link ricevuto via email o tramite un messaggio di chat per prendere il controllo di quelli presenti nella stessa rete.

La gravità dell’attacco di venerdì 12 maggio sta nel fatto che in pochissimo tempo l’infezione ha colpito tanti altri soggetti in giro per l’Europa, come il gestore spagnolo Telefoniça, la Bicocca di Milano e persino FedEx, tra i principali vettori di spedizione a livello globale.

Secondo gli esperti del settore il buco di sicurezza individuato dagli hacker risiederebbe nell’SMB Server di Windows, un protocollo che permette a due macchine di dialogare e scambiarsi informazioni in maniera diretta, usando cioè una via preferenziale e non il suffisso http:// comune alla navigazione classica. Un bug che, in teoria, era stato risolto da Microsoft il 14 marzo di quest’anno, tramite uno degli aggiornamenti di sicurezza diffusi periodicamente dalla compagnia. Non scaricare questo update ha significato lasciare i sistemi indifesi. Teniamo a precisare che i dispositivi Macintosh non sono esenti da tale attacco.

Il nuovo ransomware, denominato WannaCry, è oramai andato a segno 200 mila volte in 150 paesi (fonte Reuters) negli ultimi giorni con la tendenza, da parte degli utenti colpiti, a pagare il riscatto richiesto.

A detta degli esperti, oggi -lunedì 15 maggio- sarebbe un’altra giornata cruciale considerando la ripresa del lavoro dopo il week end e quindi l’accensione di milioni di dispositivi in tutto il mondo.

E per i fortunati che ancora non hanno avuto la spiacevole sorpresa, ricordiamo come tutelarsi da WannaCry.

- Aggiornare il sistema operativo alla versione più recente, in particolare per quanto riguarda gli aggiornamenti di sicurezza;

- aggiornare il proprio antivirus;

- prestare attenzione agli allegati contenuti in mail sospette: non scaricateli o, se dovete, scansionate il file prelevato. Attenzione anche a cliccare sui link contenuti in mail di dubbia provenienza;

- eseguire il backup dei dati su una periferica esterna che, in seguito, va scollegata dal computer, e tenuta non connessa ad internet.

Se invece sospettate che WannaCry vi abbia fatto visita -per esempio se il PC del collega è risultato infetto- o in via del tutto precauzionale volete effettuare un controllo preventivo, rivolgetevi a un esperto ICT che possa guidarvi passo dopo passo affinché possiate utilizzare il vostro PC in tutta sicurezza.

Vista la portata e la gravità dell’attacco portato avanti con WannaCry, vi invitiamo a seguirci nei prossimi giorni per ulteriori aggiornamenti.